-

ERPNa czasieRozwiązania dla obszarówRozwiązania dla Branż

-

SFARozwiązania dla ObszarówRozwiązania dla Branż

-

e-CommerceRozwiązania dla obszarówRozwiązania dla Branż

- Faktoring

-

o AssecoAsseco BusinesS Solution w pigułceZdaniem KlientówCase studysoftlab erpDach nad głową z systemem ERPNowoczesne zarządzanie produkcją i sprzedażą pokryć dachowych

- Klienci

-

WiedzaWiedza i wsparcieE-bookasseco erpJak wybrać system ERP odpowiedni dla Twojej firmy?Dowiedz się, na co zwrócić uwagę, podczas wyboru systemu ERP i jak zapewnić swojej firmie skuteczne wsparcie w zarządzaniu i rozwoju.

-

InwestorRelacje inwestorskieRaporty

- Kontakt

- Produkty

- Portal HRPortal spraw pracowniczych

- BusinesslinkPlatforma wymiany dokumentów

- BusinesscheckKontrola e-Faktur

- BusinessbankKomunikacja z bankami

- SEODSystem Elektronicznego Obiegu Dokumentów

- Analizy BiznesoweNarzędzia analizy danych firmowych

- Podpis elektronicznySimplySign to pierwszy w Polsce mobilny podpis elektroniczny

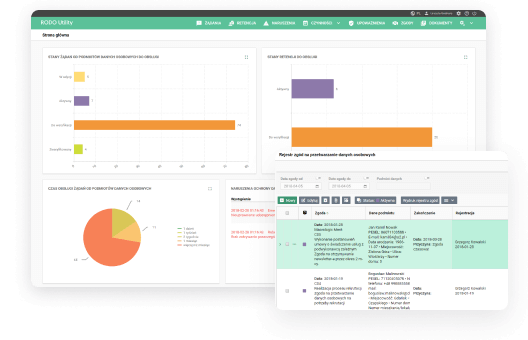

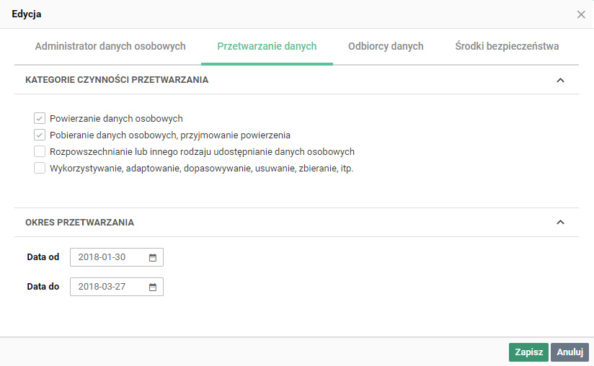

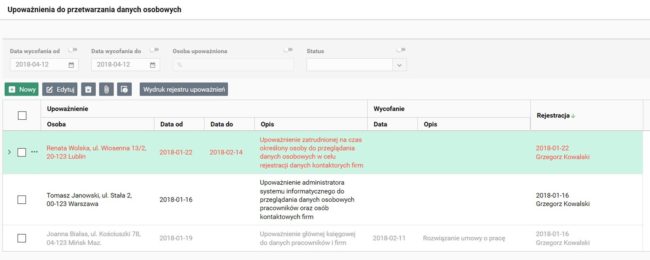

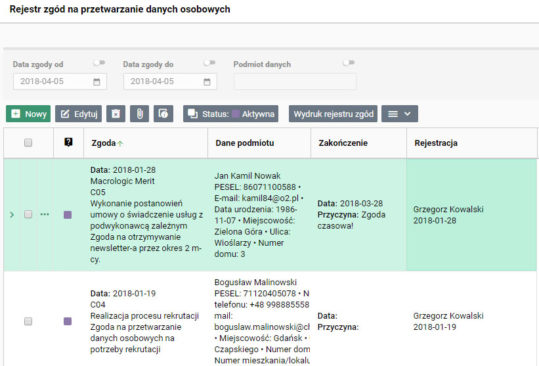

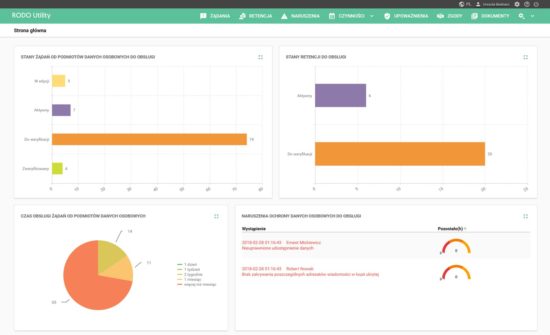

- RODO UtilityNarzędzie ochrony danych osobowych

- Portal HR

- Jak kupić

- Cennik

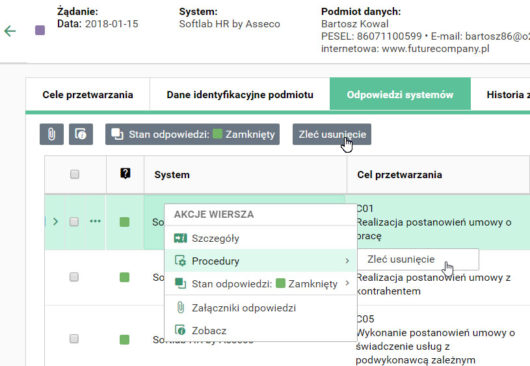

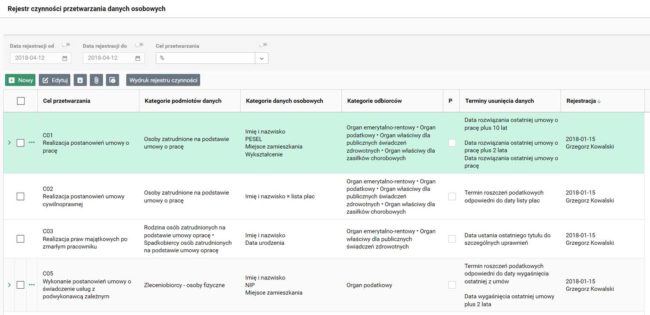

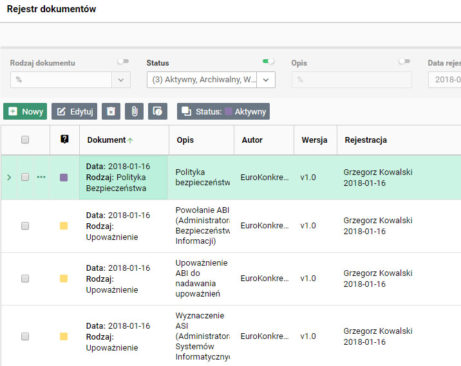

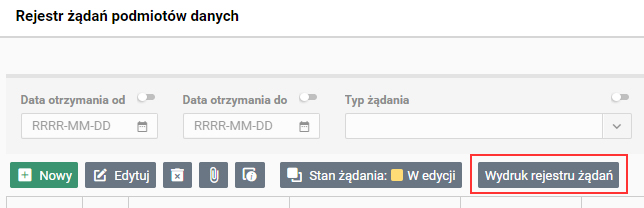

RODO Utility

business cloud

Na czasie

Paperless

Cyfrowa rewolucja Twojej firmy

Genius

AI w zarządzaniu biznesem

Anywhere

Firma w każdym miejscu świata

Krajowy System e-Faktur

Zyskaj na cyfryzacji firmy z KSeF

ERP i WMS dla e-Commerce

Sprawna obsługa zamówień online

ERP dla Amazon Vendor

Dla dystrybutorów i producentów

UX i UI w systemach ERP

Przyjazne systemy ERP

Rozwiązania dla obszarów

Finanse i księgowość

Niezawodne systemy księgowe

Produkcja

Systemy ERP dla produkcji

Analizy BI

Analizy i wnioski biznesowe

Logistyka i sprzedaż

Obsługa sprzedaży i transportu

Środki trwałe

Systemy ERP na straży majątku firmy

WMS

Zarządzanie magazynem

HR

Systemy HR dla Twojej firmy

Controlling

Kontroluj budżet i planuj przyszłość

Rozwiązania dla Branż

FMCG, Spożywcza

Zarządzanie produktami spożywczymi

Sprzedaż detaliczna

Pełna obsługa sprzedaży detalicznej

Sprzedaż hurtowa

Handel z klientami biznesowymi

Biura rachunkowe

Projekty i kontrola kosztów

Budowlana

Projekty i kontrola kosztów

Automotive

Obsługa części samochodowych

Meblowa

Produkcja i dystrybucja mebli

Elektrotechniczna

Produkcja i dystrybucja

Metalowa

Produkcja i obróbka metalu

HR w logistyce

Zarządzanie ludźmi w logistyce

Gminy i powiaty

System ERP dla JST

Rozwiązania dla Obszarów

SFA Start

System wsparcia handlowców

Data Management

Analityka danych sprzedażowych

Analityka Platformy

Analiza i lepsze decyzje biznesowe

SFA Next Generation

Wyższy poziom wsparcia sprzedaży

Data Integration

Wymiana i integracja danych

Image Recogniotion

AI w badaniu półek sklepowych

Sales & Logistics

Rozwiązania dla vansellerów

Kartoteki klientów

Procesy porządkowania kartotek

Sztuczna Inteligencja AI

AI w narzędziach wsparcia sprzedaży

Rozwiązania dla Branż

Rozwiązania dla obszarów

B2C

Business to consumer

B2M

Business to many

D2S

Direct to Store

B2B

Business to business

D2C

Direct to consumer

Click&Collect

Omnichannel dla sieci handlowych

Rozwiązania dla Branż

Asseco BusinesS Solution w pigułce

O firmie

Poznajmy się bliżej

Kariera

Biurko w Asseco czeka na Ciebie!

Więcej niż ERP

Poznaj przewagi naszych rozwiązań!

Ochrona danych osobowych

Informacje nt. RODO

ERP w chmurze

Przenieś swój biznes do chmury

Zdaniem Klientów

Case study

softlab erp

Dach nad głową z systemem ERP

Nowoczesne zarządzanie produkcją i sprzedażą pokryć dachowych

Wiedza i wsparcie

Poradniki video

Nasze programy w akcji i nie tylko!

Blog

Zainspiruj się!

Webinaria

Spotkaj się z ekspertami Asseco online!

ABC ERP

Najczęstsze pytania nt. ERP

E-booki

Biznes w pigułce do pobrania

Pomoc techniczna

Wezwij wsparcie dla Twojego produktu

Podcasty

Czyli rozmowy o dobrym biznesie

Case Study

Wdrożenia ERP

E-book

asseco erp

Jak wybrać system ERP odpowiedni dla Twojej firmy?

Dowiedz się, na co zwrócić uwagę, podczas wyboru systemu ERP i jak zapewnić swojej firmie skuteczne wsparcie w zarządzaniu i rozwoju.

Relacje inwestorskie

Inwestor

Centrum Relacji Inwestorskich

Akcjonariat

Informacje o akcjonariuszach AssecoBS

Zarząd

Skład zarządu spółki AssecoBS

Rada nadzorcza

Skład rady nadzorczej AssecoBS

Informacje finansowe

Wybrane dane finansowe Spółki

Walne zgromadzenie

Informacje dot. Walnych Zgromadzeń

Kalendarium

Planowane publikacje raportów finansowych

Prezentacje

Prezentacja wyników finansowych Asseco BS

Dokumenty korporacyjne

Komplet ważniejszych dokumentów Spółki

Prospekt emisyjny

Treść prospektu emisyjnego Asseco BS

Wybór audytora

Informacje dot. wyboru biegłego rewidenta

Raporty